SS 最佳的替代品,从 0 开始部署 v2ray 梯子(1)

什么是 v2ray ?

V2Ray 是一个网络转发程序,支持 TCP、mKCP、WebSocket 这 3 种底层传输协议,支持 HTTP、Socks、Shadowsocks、VMess 这 4 种内容传输协议(HTTP 只支持传入),并且有完整的 TLS 实现,是一个非常强大的平台。相对起 Shadowsocks 来说属于后起之秀,在混淆能力、兼容性、速度上有着独到的优点。简单来讲,就是更快更隐蔽更安全更稳定!不过也会复杂一点,我这里尽量讲明白,有不明之处敬请留言!

准备工作

购买服务器,这个就不多说,推荐下面这家供应商(狗云)。

我只能说它非常之稳,非常之快,非常之便宜。

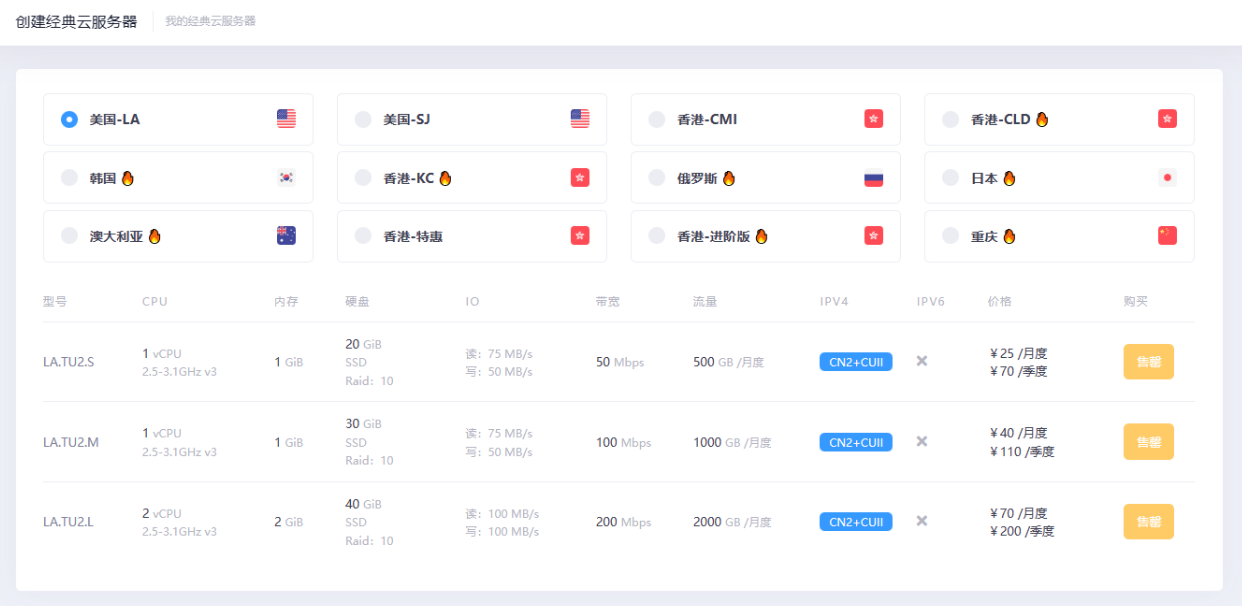

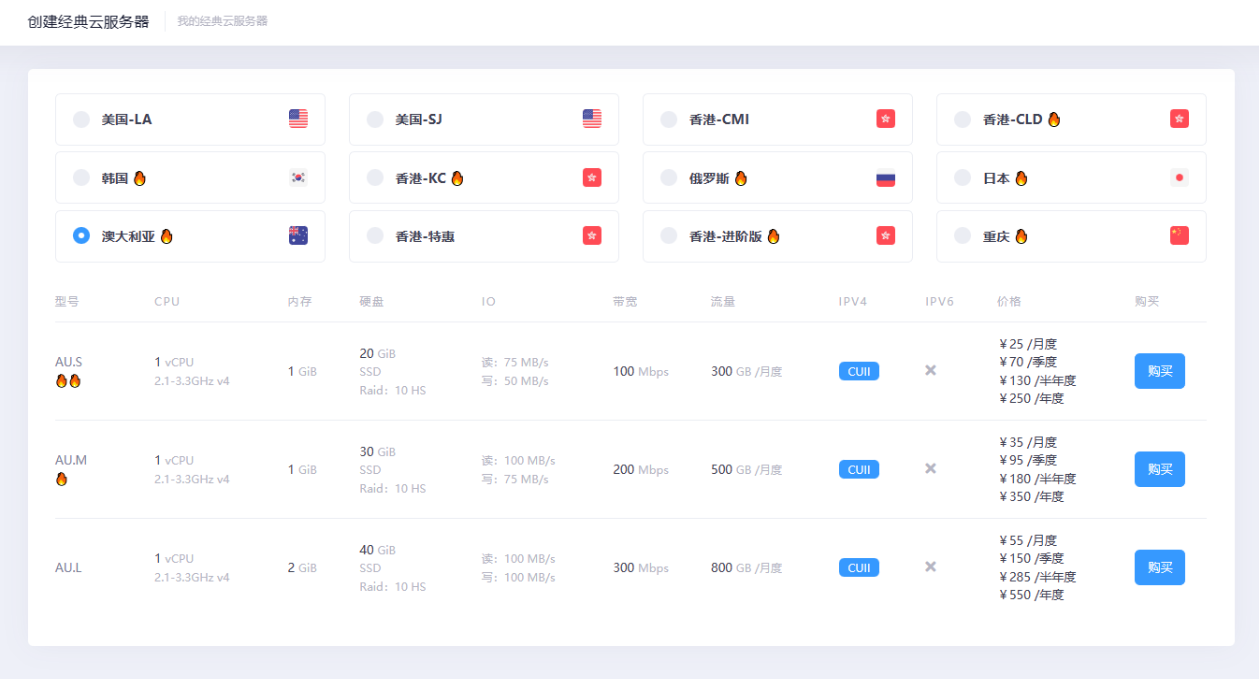

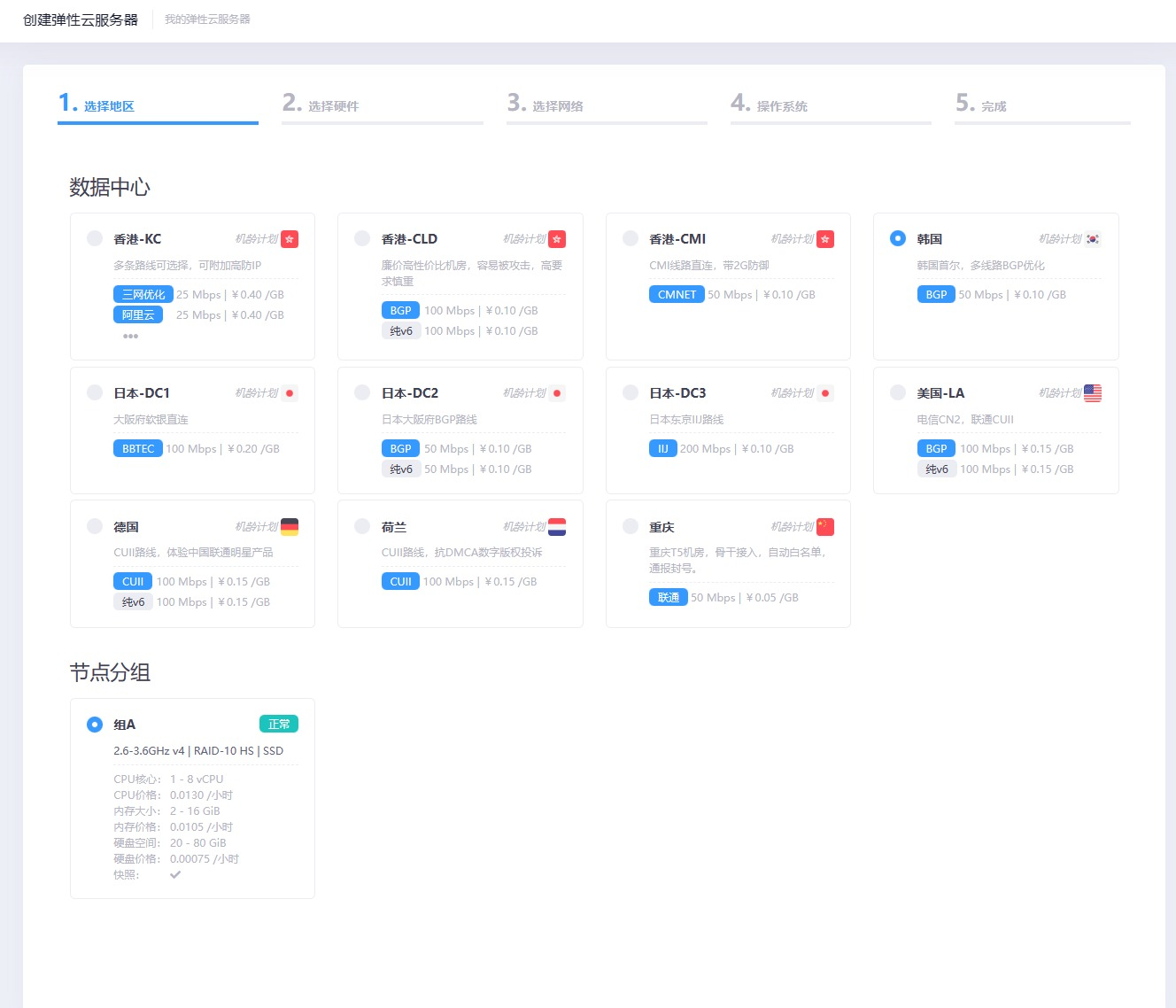

给几张截图你们看下(请按需选择,优先建议选购美国CN2节点,韩国CN2节点,千万不要买俄罗斯节点):

经典云

弹性云

购买地址如下:

https://www.dogyun.com/?ref=lance_2023

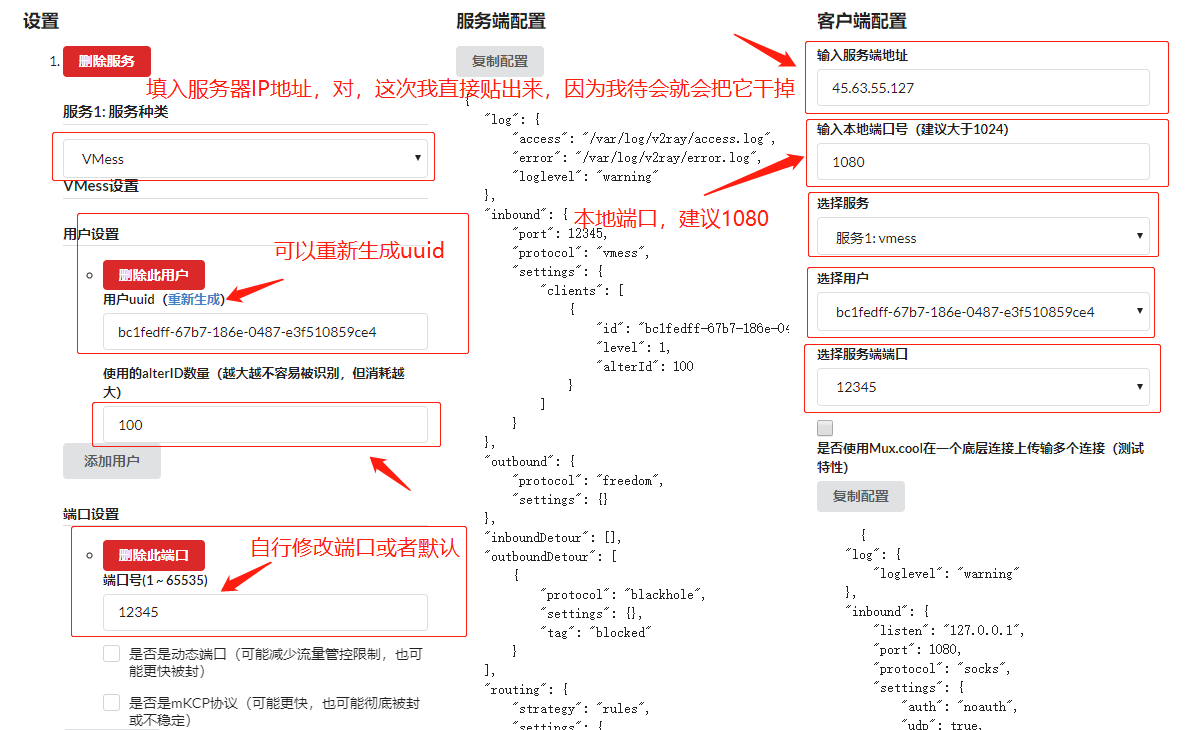

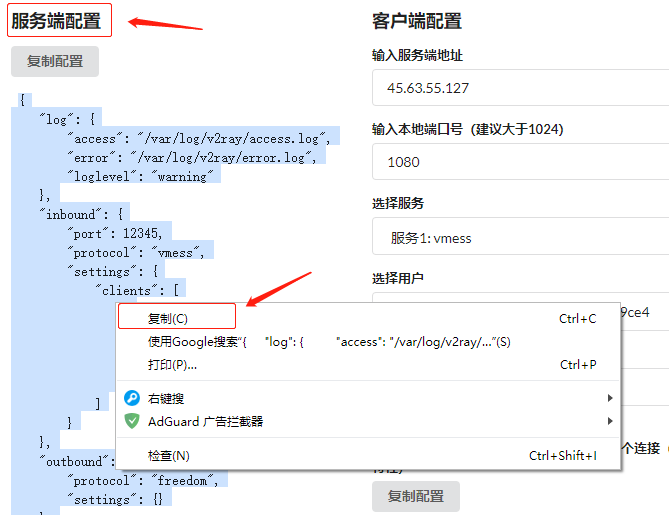

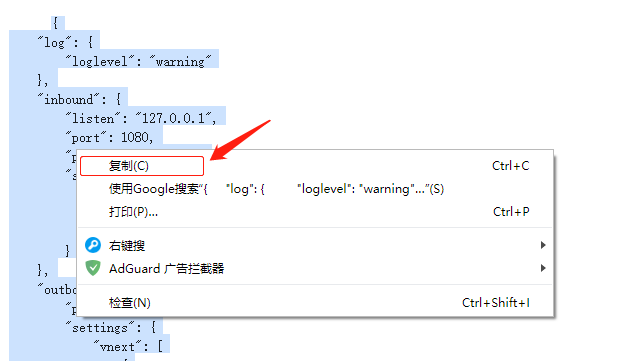

生成 v2ray 配置文件的信息,待会要用,通过以下地址生成服务端和客户端的配置文件,参数如图所示

https://intmainreturn0.com/v2ray-config-gen/#

把服务端配置信息复制出来,在本地计算机打开记事本之类的,先粘贴进去

发现点击复制配置并不能复制,所以我这直接全选内容来做复制了

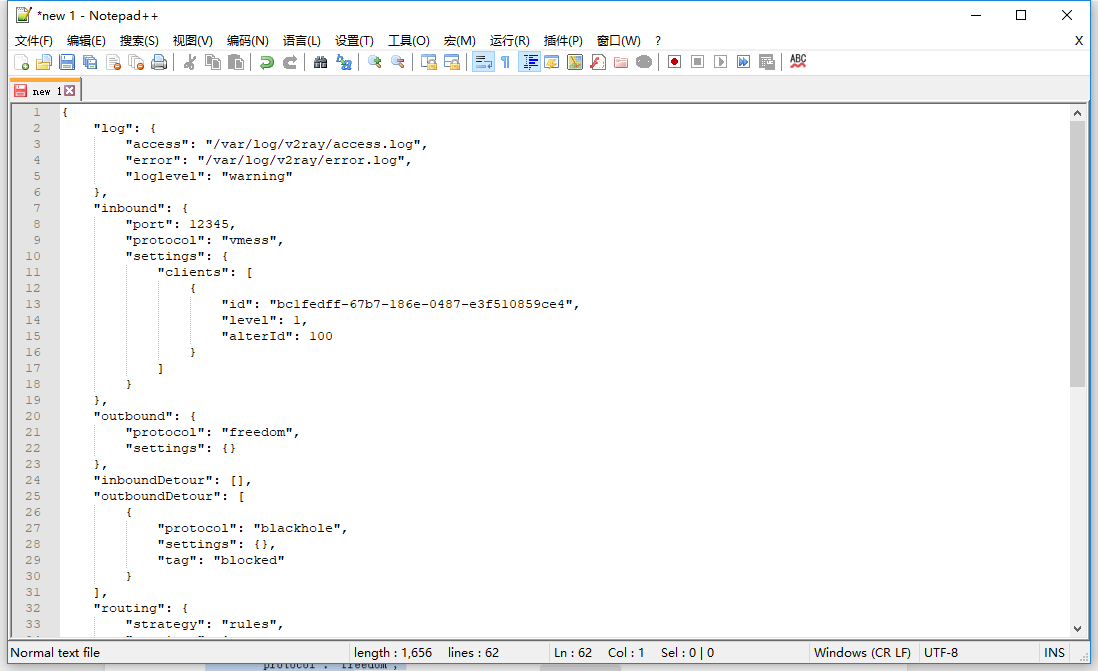

这个是服务器配置文件

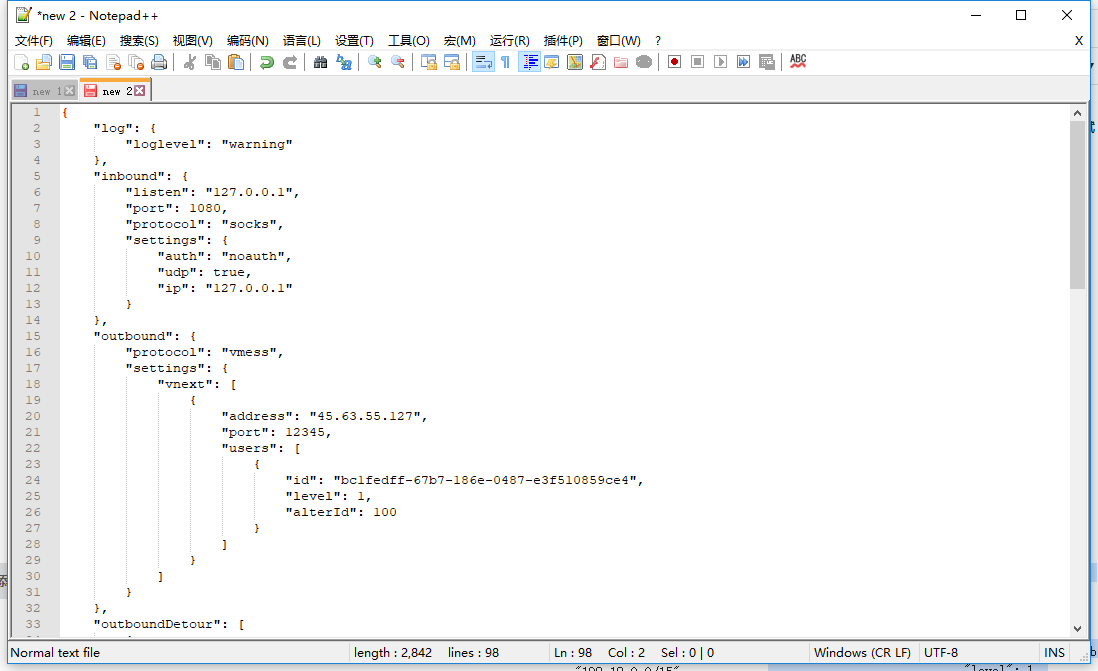

这个是客户端配置文件

开始部署 v2ray

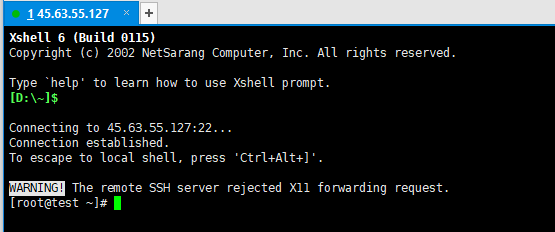

连接到服务器

安装 v2ray 服务端并做相应配置

在这里更新说明一下,最近 Centos 8 出来了,默认会是选择 Centos 8,请自行选择 Centos 7 系统,目前还不确定 Centos 8 系统能正常部署

[root@test ~]# cd /usr/local/src/

[root@test src]# curl -O https://raw.githubusercontent.com/v2fly/fhs-install-v2ray/master/install-release.sh

[root@test src]# curl -O https://raw.githubusercontent.com/v2fly/fhs-install-v2ray/master/install-dat-release.sh

[root@test src]# bash install-release.sh

[root@test src]# bash install-dat-release.sh

[root@test src]# echo '' > /usr/local/etc/v2ray/config.json

[root@test src]# mkdir -p /var/log/v2ray/

[root@test src]# vi /usr/local/etc/v2ray/config.json

{

"log": {

"access": "/var/log/v2ray/access.log",

"error": "/var/log/v2ray/error.log",

"loglevel": "warning"

},

"inbound": {

"port": 12345,

"protocol": "vmess",

"settings": {

"clients": [

{

"id": "bc1fedff-67b7-186e-0487-e3f510859ce4",

"level": 1,

"alterId": 100

}

]

}

},

"outbound": {

"protocol": "freedom",

"settings": {}

},

"inboundDetour": [],

"outboundDetour": [

{

"protocol": "blackhole",

"settings": {},

"tag": "blocked"

}

],

"routing": {

"strategy": "rules",

"settings": {

"rules": [

{

"type": "field",

"ip": [

"0.0.0.0/8",

"10.0.0.0/8",

"100.64.0.0/10",

"127.0.0.0/8",

"169.254.0.0/16",

"172.16.0.0/12",

"192.0.0.0/24",

"192.0.2.0/24",

"192.168.0.0/16",

"198.18.0.0/15",

"198.51.100.0/24",

"203.0.113.0/24",

"::1/128",

"fc00::/7",

"fe80::/10"

],

"outboundTag": "blocked"

}

]

}

}

}

# 先按a,然后把服务端的配置信息粘贴进去,最后按:wq退出编辑并保存

[root@test src]# systemctl start v2ray

# 最后启动 v2ray 服务端

检查是否启动起来,可以见到已经在监听 12345 端口

[root@test src]# yum -y install net-tools

[root@test src]# netstat -lntp

Active Internet connections (only servers)

Proto Recv-Q Send-Q Local Address Foreign Address State PID/Program name

tcp 0 0 0.0.0.0:22 0.0.0.0:* LISTEN 2745/sshd

tcp 0 0 127.0.0.1:25 0.0.0.0:* LISTEN 3125/master

tcp6 0 0 :::22 :::* LISTEN 2745/sshd

tcp6 0 0 :::12345 :::* LISTEN 3946/v2ray

tcp6 0 0 ::1:25 :::* LISTEN 3125/master

为安全期间,还要配置一下防火墙

[root@test src]# systemctl stop firewalld

[root@test src]# systemctl disable firewalld

[root@test src]# yum -y remove firewalld

[root@test src]# yum -y install iptables-services

[root@test src]# systemctl start iptables

[root@test src]# systemctl enable iptables

[root@test src]# iptables -I INPUT -p tcp -m state --state NEW -m tcp --dport 12345 -j ACCEPT

[root@test src]# service iptables save

[root@test ~]# iptables -nvL

Chain INPUT (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

6962 2051K ACCEPT all -- * * 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED

5 214 ACCEPT icmp -- * * 0.0.0.0/0 0.0.0.0/0

0 0 ACCEPT all -- lo * 0.0.0.0/0 0.0.0.0/0

628 37336 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22

6 312 ACCEPT tcp -- * * 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:12345

1243 106K REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited

Chain FORWARD (policy ACCEPT 0 packets, 0 bytes)

pkts bytes target prot opt in out source destination

0 0 REJECT all -- * * 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited

Chain OUTPUT (policy ACCEPT 10906 packets, 2728K bytes)

pkts bytes target prot opt in out source destination

# 此处可以见到,已经正确的把 12345 端口添加到防火墙

开始使用 v2ray

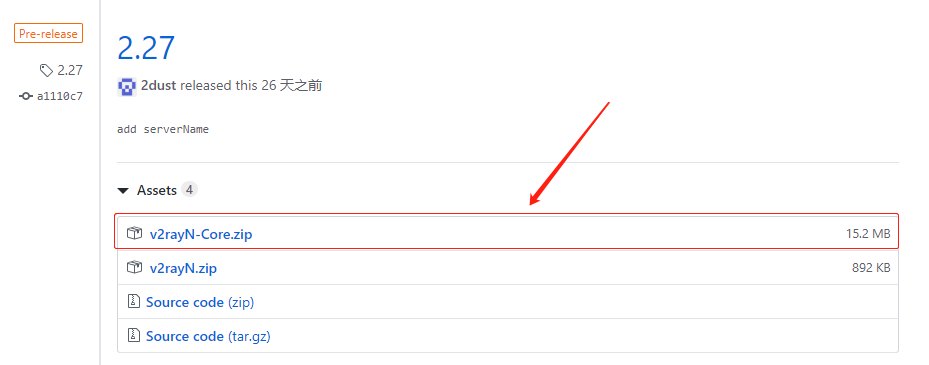

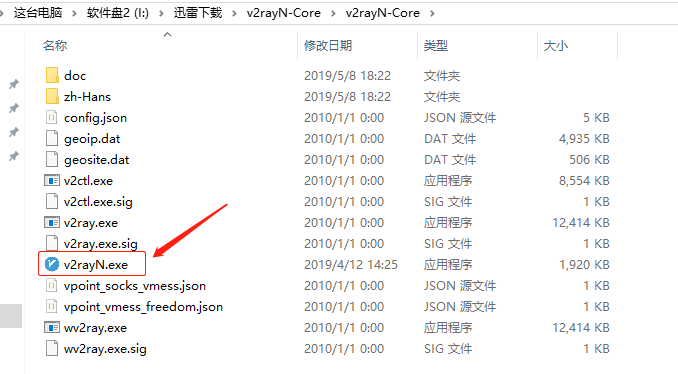

这里下载并安装 v2ray 的 windows 客户端

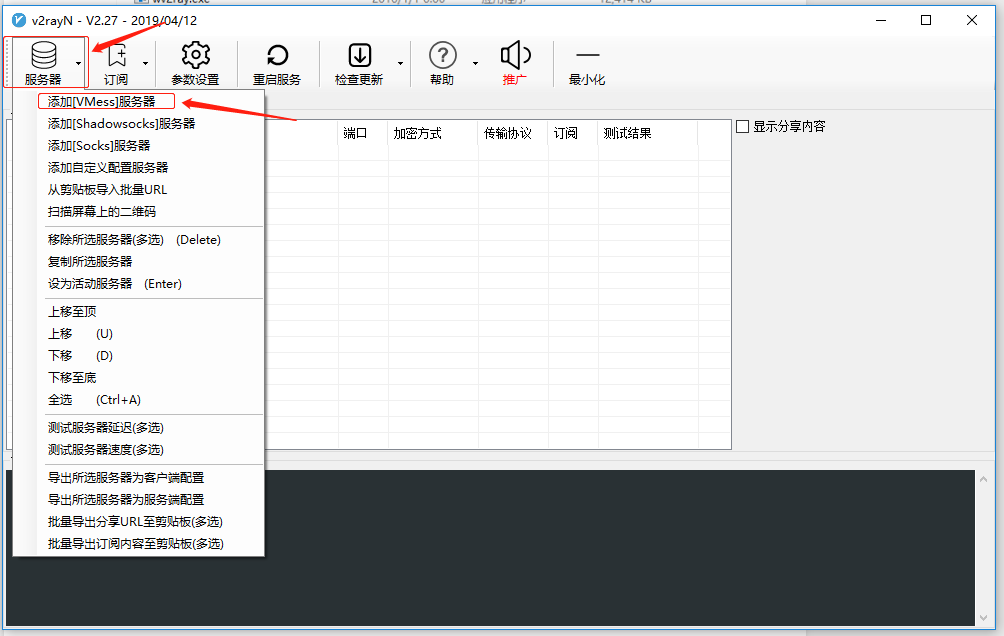

https://github.com/2dust/v2rayN/releases

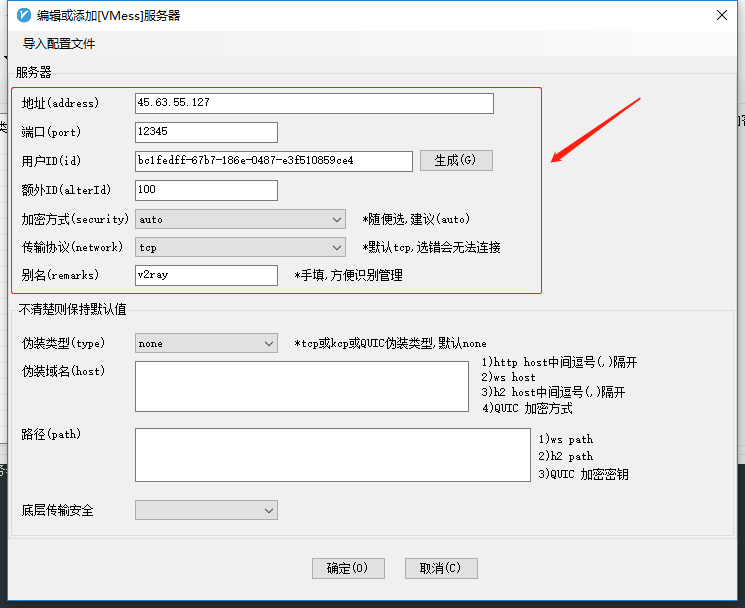

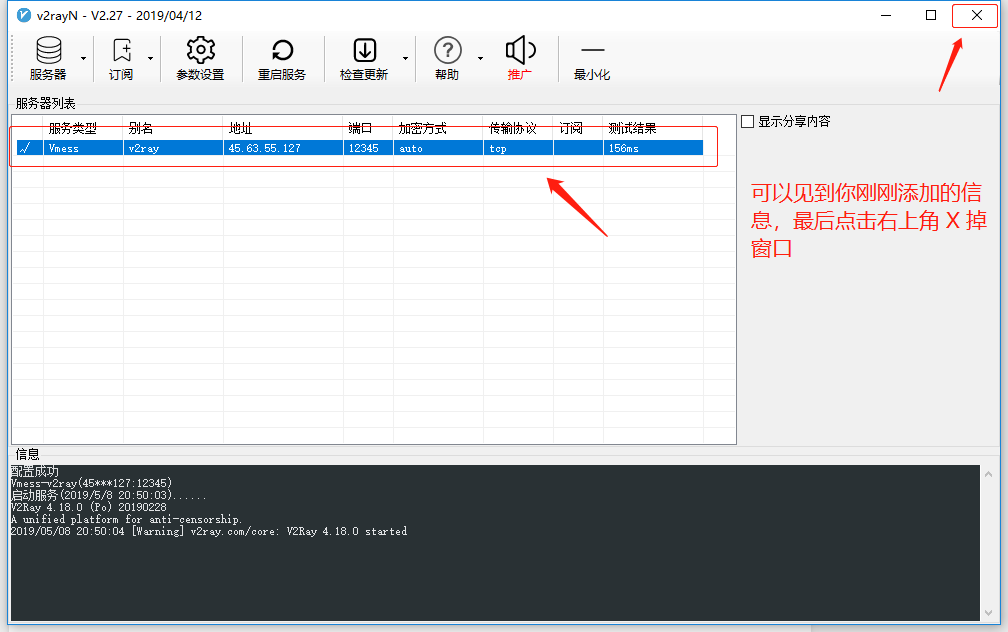

根据客户端配置文件的信息填入一些东西,注意加密形式和传输协议不用修改,最后点击确定

测试时间

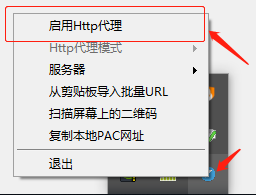

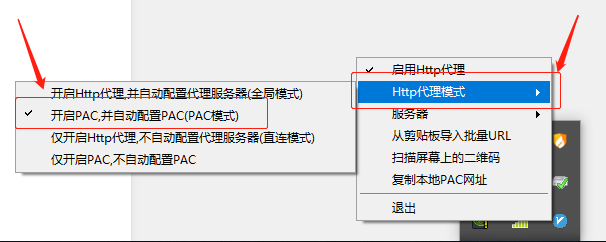

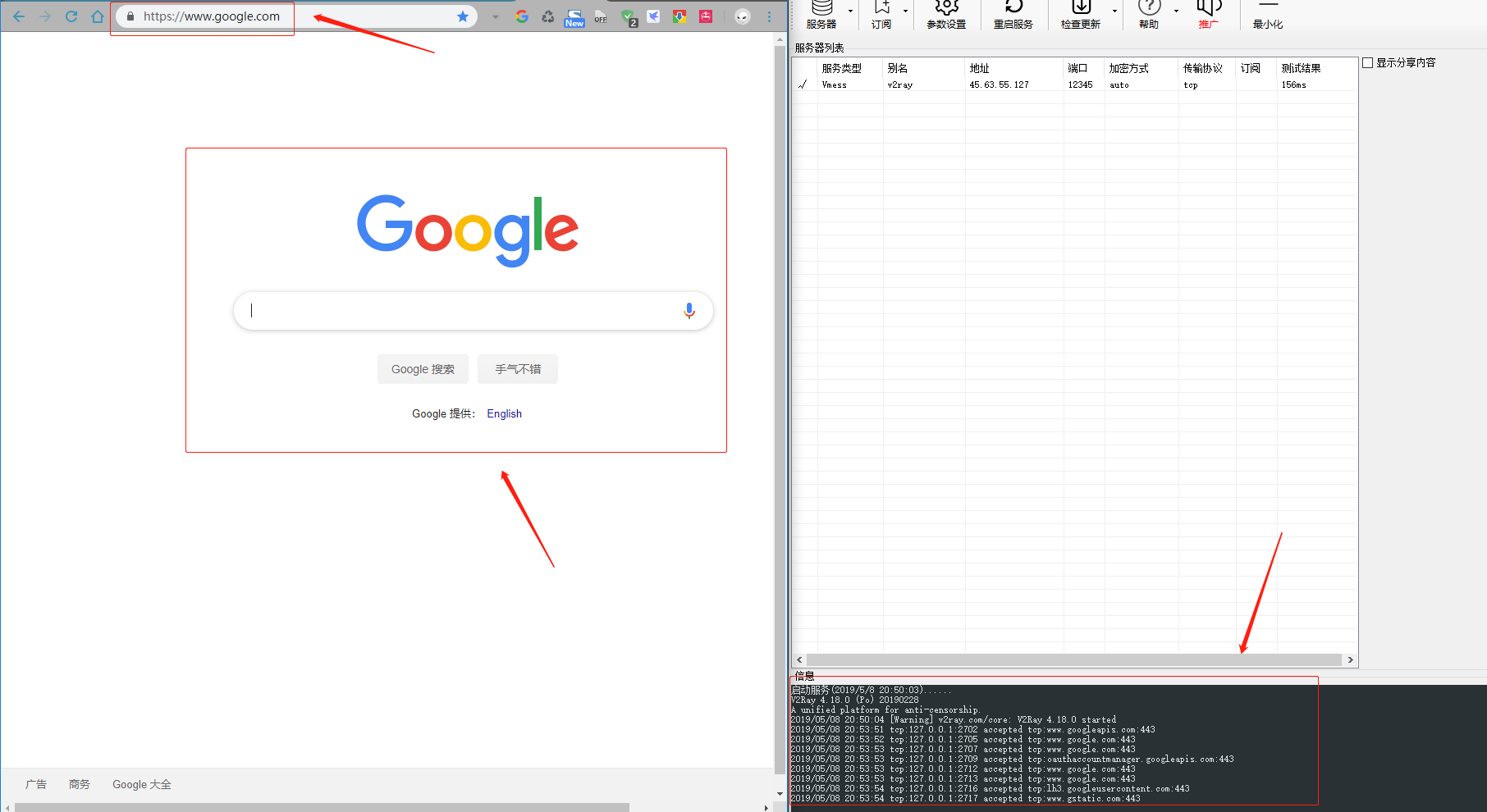

鼠标右键点击 客户端图标,再点击 启用 http 代理,再点击 Http 代理模式,选择 开启 PAC,并自动配置 PAC

最后发现可以打开谷歌了,同时也能见到客户端有日志信息刷新出来

最后

到此为止,使用 v2ray 实现梯子的教程就完成了,大家有任何问题,欢迎留言~

当然,光光是 v2ray 还不是最安全最稳定的

最安全最稳定的是:

以 v2ray 做基础,辅以 websocket + TLS + nginx 的加密形式,最后再加上 CDN,这才是最安全最稳定的,后续有时间再整理一篇出来~

微信

微信

支付宝

支付宝